随着网络攻击、安全漏洞和未经授权的数据访问不断升级,保护您的数据变得越来越重要。Redis Enterprise 提供先进的安全控制,以帮助简化对自身实施或法规合规性要求(如 HIPAA、FISMA、PCI、GDPR 等)的合规性。

活动和网络研讨会

什么是 Redis Enterprise?

首先,对于那些不熟悉的人,Redis Enterprise 是一个分布式 NoSQL 数据库引擎,它通过增强的部署架构增强了开源 Redis 的功能,从而提高了可扩展性、可用性、安全性并降低了总体拥有成本。

Redis Enterprise 完全支持开源 Redis 和 Redis 命令、数据结构和模块。要开始使用 Redis Enterprise,现有应用程序只需更改其连接字符串以指向 Redis Enterprise 数据库即可。

Redis Enterprise 可在云中用作 DBaaS 平台,即 Redis Enterprise Cloud 或 Redis Enterprise VPC ,或者可以通过 Redis Enterprise 软件以可下载软件的形式在您的完全控制下进行管理。

Redis Enterprise 架构旨在提供大量的控制,以满足安全法规和标准。

Redis Enterprise 带来的一个重要改进是管理访问和数据访问路径的分离。这种分离为 Redis Enterprise 配备了更细粒度的安全控制,简化了合规性,并为应用程序和开发人员提供了对集群中一个数据库的完全访问权限,以便读取和写入数据,而无需可能影响使用同一集群的其他数据库/应用程序的集群管理权限(反之亦然)。

图:Redis Enterprise 架构,显示了单独的管理和数据访问路径。

使用 Redis Enterprise,安全控制可以分为几个主要区域来设置防御:身份验证和授权;“动态数据”和“静态数据”加密;取证和日志记录。但是,应该说的是,尽管有所有的安全控制,但如果一个人不保护 Redis Enterprise 使用的基础设施,那么很难防范任何攻击。务必遵循安全最佳实践,以确保“深度防御”策略。让我们首先探讨如何保护 Redis Enterprise 基础设施。

深度防御

即使 Redis Enterprise 提供了大量的安全控制,一个完全安全的部署也需要考虑所有的攻击向量。为了完全防御攻击,超越配置 Redis Enterprise 安全控制并保护基础设施本身非常重要。

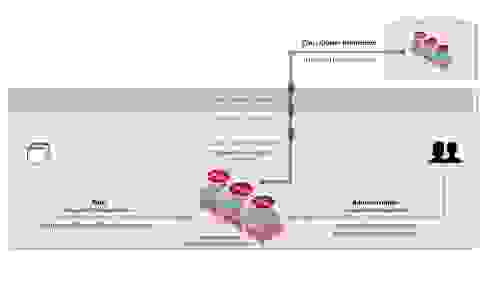

图:公共互联网和集群内部网络之间每个边界上的防御防火墙创建了防御层。

在网络安全中,这被称为“深度防御”,指的是在攻击者和目标之间放置多层屏障。在本例中,您正在数据中心边缘、外围网络和集群内部网络内放置屏障。

使用 Redis Enterprise 进行身份验证和授权

在 Redis Enterprise 安全模型中,管理访问和数据访问路径被分为两个独立的通道。这意味着在身份验证和授权方面存在不同的路径。

管理身份验证和授权

管理员使用管理帐户对 UI、REST API 或 CLI 进行身份验证。管理身份还可以与中央帐户管理系统(如 LDAP 存储)相关联。您可以在 Redis Enterprise 此处阅读更多有关如何配置基于 LDAP 的帐户的信息。

Redis Enterprise 限制了对一组端口的管理访问,这些端口可以使用其他 OS 级别的机制(如 IPTables、防火墙等)来保护。

Redis Enterprise 提供基于角色的访问控制 (RBAC)。系统中的每个管理身份也被分配到内置角色之一。您可以在 此处找到可用 Redis Enterprise 角色的列表。

数据访问身份验证和授权

访问数据的应用程序使用应用程序密码和证书对数据库端点进行身份验证。当同时启用基于证书的身份验证和密码时,应用程序需要提供两种身份验证因素才能连接到数据库。

对于多租户系统,通过为每个数据库分配唯一的密码和证书,可以将每个租户隔离以访问系统中的数据库子集。

源 IP 过滤是另一种控制数据访问的方式。使用 Redis Enterprise Cloud 和 Redis Enterprise VPC,管理员可以使用 IP 过滤限制允许连接到数据库的应用程序服务器节点。这确保了只有来自给定 IP 来源的应用程序服务器才有资格对数据库进行身份验证。

使用 Redis Enterprise 进行加密

Redis Enterprise 为线路上的数据(动态数据)和磁盘上的数据(静态数据)提供内置加密。

动态数据加密

可以为动态数据启用基于 TLS/SSL 的加密。

静态数据加密

静态加密也可在 Redis Enterprise VPC 中通过一个简单的复选框获得。在 Redis Enterprise Software 中,管理员可以使用 Linux OS 上可用的透明文件系统加密功能对静态数据进行加密。

使用 Redis Enterprise 进行取证和事件日志记录

Redis Enterprise 提供了一组详细的日志、警报和跟踪工具,以帮助跟踪管理操作,从拓扑更改到集群设置的修改。

Redis Enterprise 提供警报以实时跟踪事件,并提供统计数据以跟踪实时和历史趋势,无论是汇总到集群和数据库级别,还是在节点和分片级别。系统中的管理员可以查看长达十二个月窗口的数据。

使用 Redis Enterprise DBaaS 选项实现安全合规性和控制

Redis 在公共云平台上以托管服务的形式提供 Redis Enterprise 平台。Redis Enterprise DBaaS 提供可帮助简化对公共云中安全标准合规性的拓扑。客户获得两种类型的部署模型

图:Redis Cloud 部署模型。Redis Enterprise 正在 Redis 的云帐户下运行。

图:Redis Enterprise VPC 部署模型。Redis Enterprise 在客户的云帐户下运行。

我们只是初步了解了 Redis Enterprise 为保护 Redis 提供的众多控制措施。如果您想深入了解安全最佳实践,可以加入网络直播 这里。

正在寻找有关 Specter & Meltdown 漏洞的详细信息?请访问我们关于该主题的帖子这里。